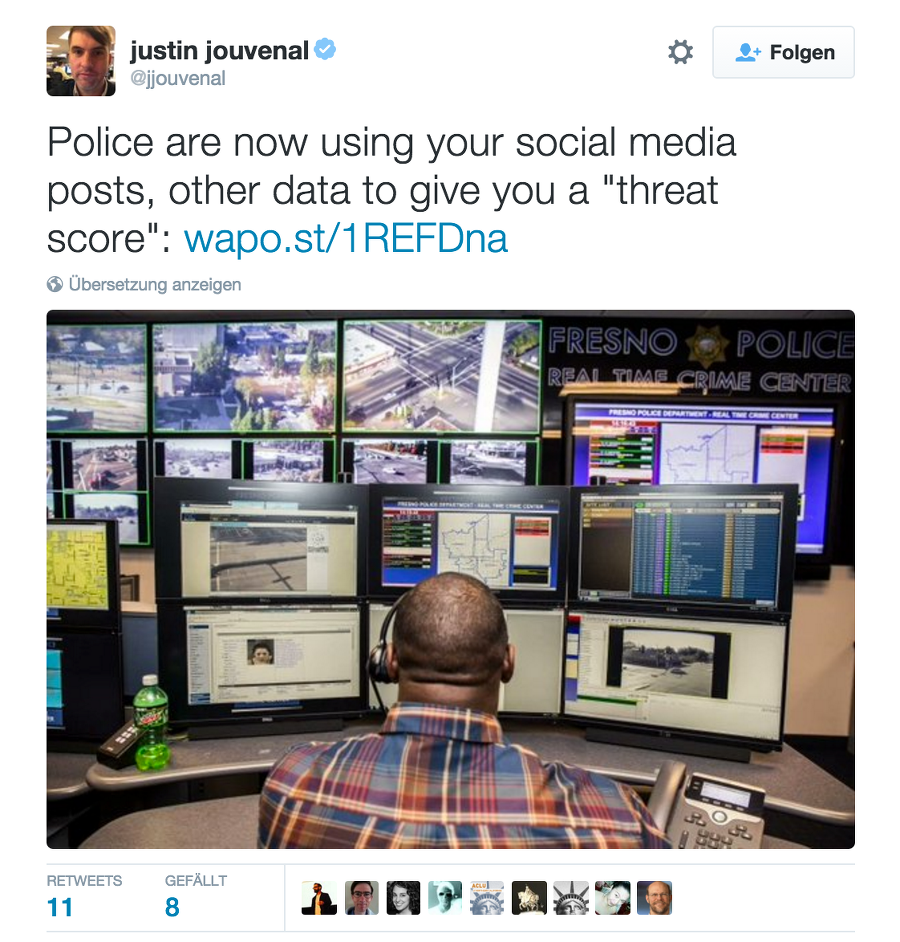

In Fresno, im US-amerikanischen Bundesstaat Kalifornien, kommt eine neue Software mit dem Namen „Beware“ zum Einsatz, die personenbezogene Daten auswertet und das Verhalten von Menschen für polizeiliche Zwecke verdatet und zu berechnen sucht. Das berichtet die Washington Post in dem lesenswerten Artikel von Justin Jouvenal: „The new way police are surveilling you: Calculating your threat ‚score‘“.

mehr/via Netzpolitik